CVE-2017-8405

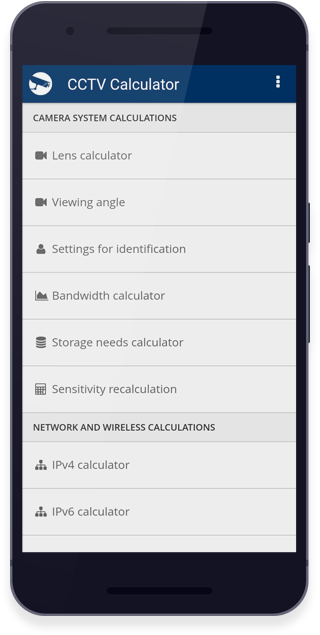

Na zařízeních DCS-1130 a DCS-1100 byl objeven problém. Binární složka RTSPD v /sbin zařízení zpracovává všechna připojení RTSP obdržená zařízením. Zdá se, že binární zatížení na adrese 0x00012cf4 příznak nazvaný „Authenticate“, který ukazuje, zda by uživatel měl být ověřen nebo ne před povolením přístupu k zdroji videa. Ve výchozím nastavení je hodnota pro tento příznak nula a lze ji nastavit/unset pomocí karty HTTP rozhraní a síťové nastavení, jak je uvedeno níže. Zařízení vyžaduje, aby uživatel zaznamenal rozhraní HTTP správy zařízení, aby poskytl platné uživatelské jméno a heslo. Zařízení však ve výchozím nastavení na URL RTSP nevynucuje stejné omezení kvůli zaškrtávacím políčku zaškrtnuto ve výchozím nastavení, což umožňuje jakémukoli útočníkovi v držení externí IP adresy fotoaparátu, aby si prohlédl živý videozáznam. Závažnost tohoto útoku je rozšířena skutečností, že tam venku více než 100 000 zařízení D-Link.

BUGTRAQ: https://seclists.org/bugtraq/2019/Jun/8

MISC: http://packetstormsecurity.com/files/153226/Dlink-DCS-1130-Command-Injection-CSRF-Stack-Overflow.html

MISC: https://github.com/ethanhunnt/IoT_vulnerabilities/blob/master/Dlink_DCS_1130_security.pdf

CVE: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-8405

published: 2. 7. 2019